Hola amigos(as), ahora llegó el turno de jugar Rogue del más clásico de todos, el padre de todos los roguelikes: Rogue de 1985, de Epyx. Si alguna vez te quieres meter y terminar un solo roguelike hardcore de verdad, este sería un buen candidato. Es mucho más básico respecto a otros Roguelikes como DCSS o Moria.

Se dice de este juego que ni sus creadores lo pudieron terminar. Mi meta máxima fue llegar al nivel 15 de 24. Lo malo que encontré de este juego, depende mucho de la suerte que tengas. Puedes jugar perfecto pero si no te pillas comida en 5 cuartos o en una pelea con un Troll haces dos miss seguidos, mueres de una. Acá mi playlist de unos 15 videos que grabé yo mismo jugando XD: https://www.youtube.com/playlist?list=PL3M8lGj6DypYhsZQlsqCTz5oWzD_X7Ay7

Está la versión gratuita y mejorada en gráficos llamada Classic Rogue 2.5, tiene ciertas mejoras como moverte más rápido con shift + movimiento y tiles de colores: https://www.oryxdesignlab.com/games. Esta versión 2.5 tiene dentro de su carpeta una versión Safe Mode de Windows (ClassicRogueSafeMode.exe) que está basada en la v1.48, liberada en 1983. Muchas imágenes de este blog, fueron sacadas de esta versión.

Y la de pago en Steam que recomiendo comprar para apoyarlos, un gesto mínimo papáaa!! por 1.900 pesos chilenos o 2 USD aprox, una ganga: https://store.steampowered.com/app/1443430/Rogue/?l=spanish

Hay más versiones que no he probado, quizá más de 30, para Linux, Mac, Java, versiones modificadas, etc: https://britzl.github.io/roguearchive/

El 18 de Julio del 2025 se liberó para mi sorpresa la versión Epyx Rogue de Switch a un valor de unos 10 USD aprox (unos 9.400 pesos chilenos). Ver trailer acá. Es la versión clásica de 1980 con algunas mejoras gráficas, música, control adaptado al mando de la consola y otros.

Comandos

- Ayuda y comandos: F1 (Steam) y ? (Windows)

- Salir sin guardar No usar ya que pierdes todo. Q Steam y Windows

- Guardar y salir:

-Versión stand alone de Windows: control + x

-Steam: Shift + s, luego Enter, luego tecla n. Acá algo interesante, en Steam el nombre que te pregunta al inicio del juego no está relacionado con la partida guardada. Ejemplo, si al iniciar te pregunta tu nombre de personaje, y si colocas nombre "juan", luego al guardar y salir con shift + s y solo presionas Enter, saldrás y la partida queda guardada como rogue.sav. Luego si quieres seguir jugando en esa partida, en Steam tomará por defecto rogue.sav y no naldo.sav como sucedería en la versión 2.5. Así que cuidado con esas diferencias. En el fondo Steam no está creado para tener multi-cuentas de multi-usuarios, es una llamada rogue.sav y nada más. - Bajar escalas: Steam Shift + . Versión Windows >

- Subir escalas: Steam Shift + ? Versión Windows <

- Espacio: es para poder avanzar en los mensajes que te muestra el juego con un molestoso "More"

- Moverse más rápido:

- f (steam) + dirección. Avanza y busca, sirve para avanzar más rápido o correr. Se detiene ante cualquier enemigo, pared o interseccion.

- (no steam) control + dirección: Correr con precaución. Avanza hasta encontrar algo distinto y no avanza mas. Ejemplo, si lo usas en un pasillo y encuentra una puerta, se detiene justo un poco antes y no entra. (como si lo haría con shift + movimiento). Otro ejemplo, si hay un pasillo largo y tiene entre medio una salida, con control+mov se detiene justo antes de la intersección.

- (no steam) Shift + dirección: correr ignorando todo. Avanza hasta el borde, ejemplo si hay un pasillo, y una puerta, y lo ejecutas en el pasillo, el personaje corre hasta la entrada y se asuma por la puerta y se detiene. Otro ejemplo, si hay un pasillo largo y tiene entre medio una salida, con shift+mov no se detiene justo antes de la intersección y continua de largo por el pasillo que iba el personaje.

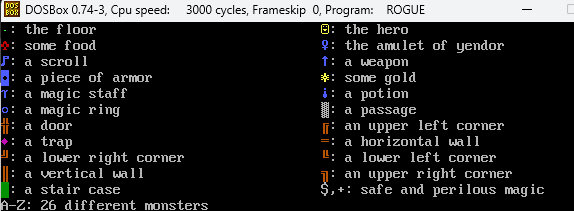

- Explicación símbolos y caracteres: F2 (steam) / (no steam)

- Peleas más rápidas: ! Solo Rogue gratuito Windows. Con flechas direccionales avanzas los mensajes de la pelea y no con espacio. Mucho ojo, al jugar más rápido, puedes morir más rápido. Si sales del juego con Control + x, se mantiene al volver a jugar.

- Lista de ítems descubiertos: D (steam) Se ven los items que se han descubierto para que uno pueda "visualizar" que items falta que aparezcan en el juego más adelante.

- Equipar arma: w (steam y v 2.5) es directo, no requieres desequiparla primero

- Equipar armadura W (steam y v2.5) primero debes desequiparte la que tienes puesta con T

- Desequipar armadura T (steam y v2.5) cuidado que toma unos turnos y si hay enemigos cerca te pueden golpear y matar. Si la armadura está maldita (cursed) no se puede desequipar, es típico si está maldita tiene un número negativo. Ejemplo si en tu inventario tienes un Studded leather armour (que no has identificado) y al ponértelo cambia a -2 Studded Leather Armour indica que está maldita o cursed y sin un pergamino especial no te la puedes quitar.

- Lanzar algo: t (steam y v2.5) al presionar la tecla te pregunta en que dirección, presionas la tecla de dirección, y recién te pregunta que lanzar. Puedes lanzar flechas directo con las manos sin necesidad de equiparte un arco pero el golpe es más débil. Si te equipas un arco haces más daño.

- Descansar

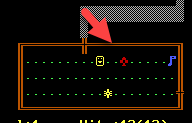

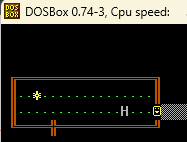

- Esperar un turno: . (steam y v2.5) Nunca lo dejes presionado, en 3 segundos son quizá 100 turnos, llega un enemigo y te mata y ni te das cuenta. Si tienes la vida a la mitad, no avances, cúrate. Descansa en las esquinas de salas iluminadas asi estas atento que enemigo se spawnea, como se ve en la imagen. No descanses en pasillos, salen enemigos de la nada y no los vez ya que se camuflan con el color de fondo gris del pasillo.

- Esperar varios turnos: hay dos formas, con la tecla numérica (ejemplo escribir 20) y luego . Otra forma es presionar Bloq Num (que quede activado) + numero, luego el comando, repetirá el comando tantas veces como el numero que escribiste. Ejemplo Bloq Num + 50 + . con esto descansarás por 50 turnos y despertará si pasa algo. Mucho mejor que descansar con . presionado 10 segundos o más, mueres de una.

- Comer: e Come solo cuando tu estado sea Faint y te hayas desmayado como mínimo una vez. En este juego puedes morir de hambre por lo que debes racionar comida todo lo que puedas. En la versión clásica de Steam la comida se representa como un trébol rojo.

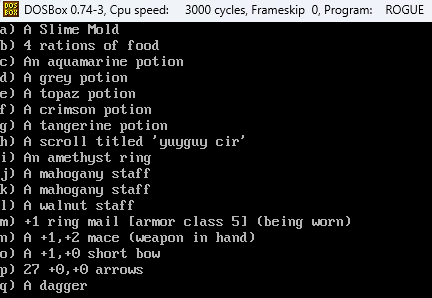

- Abrir inventario: i Ves tus raciones de comida, pergaminos, anillos, varitas, bastones, armas, armaduras, arcos, flechas y pociones.

- Buscar: s. Recordar la regla de 3. Al presionar s, la búsqueda se ejecuta en los 8 puntos cardinales. Por lo tanto, si buscas en una pared, te debes correr 3 espacios para la siguiente búsqueda. De esta forma no presionas s en cada movimiento ahorrándote turnos.

- Repetir último comando: F3 (Steam) y solo tecla a (Rogue Windows gratuito) Muy útil para ganar tiempo, ejemplo al lanzar flechas. Te evitas un montos de comandos.

- Saltarte ítem y no recogerlo: g ejecutarlo antes de pasar sobre él

- Botar un item: d

- Leer un pergamino: r

- Beber una poción: q

- Ponerse un anillo: P. Con la l seleccionas la mano izquierda o r mano derecha

- Quitarte un anillo: R

- Agitar varita o bastón: z

- Identificar el tipo de trampa una vez descubierta: F8 Steam y ^ en versión gratuita Windows. Acá es complicado ya que ^ no está presente en muchos teclados de Latam. Tengo pendiente de investigar como ejecutar :(

- renombrar ítems: c

- Macro

- Alt + F9 (Steam) y X con versión gratuita Windows. Dirá el texto "<Tecla> was v". Presionas Espacio y luego dice "enter new macro". Acá puedes colocar el valor de la macro, ejemplo: 20 . y luego Enter. Esta macro es para presionar punto (.) 20 veces y subir la vida.

Para ejecutar la macro es con F9 en Steam y con x en la versión gratuita. - Si sales del juego con Control + x en la versión Rogue gratuita, se mantiene la macro al volver a iniciar.

Subida de niveles

- Guild Novice (novato del gremio)

- Apprendice (aprendiz)

- Journeyman (viajero)

- Adventurer (aventurero)

- Fighter (luchador)

- Warrior (guerrero)

- Rogue (pícaro)

- Champion (campeón)

Hambre / Comida

- En este juego tienes hambre. Así que mucho cuidado con morir por no comer.

- Con la tecla e puedes comer alguna ración de comida.

- Una porción de comida debería durarte entre 3 y 4 cuartos que avances.

- Cada 4 cuartos aproximadamente te dan al menos una ración de comida.

- Los mensajes que salen abajo en la pantalla son

Hungry: con hambre, acá aun no debes comer nada, aguanta un poco más

Weak: débil. Aun no comas nada, debe racionar hasta el siguiente nivel

Faint: casi desmayado. Acá come cuando te desmayes la primera o segunda vez. Ojo que si hay enemigos cerca come antes, ya que en el desmayo te pueden matar. Abajo se ve cuando te desmayas.i

Batallas

- El orden de una pelea es que si tu presionas la tecla donde está tu enemigo, tu golpeas primero y luego él responde.

- Presionas la tecla donde está el enemigo:

- You hit "enemigo", presionas Espacio

- The hobgoblin doesn't hit you

- Fin del turno, acá puedes tomar una poción, leer un pergamino, equiparte algo, arrancar, o seguir peleando.

- Presionas flecha para acercarte de nuevo y seguir la pelea

- You have injuredthe hubgoblin, presionas Espacio

- You have defeated the hobgoblin (lo mataste)

- Fin del turno

- Fin de la pelea

- Si estás en una parte donde hay un pasillo y luego un cuarto y el está esperando y te acercas, en ese caso, tu turno de pegar no corre, ya que lo usaste en moverte, y al quedar al lado de él, solo él golpea y tu no. Así que siempre espera que tu enemigo se acerque a ti y no tu a él.

Oro (símbolo *)

Salas del tesoro

Hay salas especiales llamas Salas del Tesoro o "Treasure rooms" donde hay muchos enemigos, pero bastante loot.

Buscar salidas (tecla s)

Trampas

- Trampas que te hace caer de un piso a abajo. Mucho cuidado si caes en el piso 26, digamos a un piso 27, no hay nada que hacer, no hay forma de subir al 26. En ese caso, sale del juego sin guardar y empieza una nueva partida.

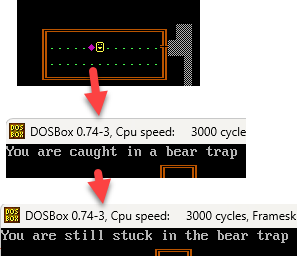

- Trampa para osos: si la pisas no te puedes mover por unos turnos. Por suerte no quita vida.

- Trampa quita fuerza: Dice el mensaje: "A dart just hit you in the shoulder". Por cada vez que pasas te quita un punto de fuerza.

Pociones

- Bebe pociones con la vida llena ya que hay pociones que suben tu vida máxima si la tienes a tope.

- Si no tienes que leer ningún pergamino, ni tirar ninguna armadura sobrante, recién bebe tus pociones.

- Lanza las pociones de Fuerza con estrategia. Ejemplo: si tienes 2 pociones de Gain STR y 2 de Restore STR y tienes esta fuerza STR 16(18), lo primero es beber las de Restore así quedas 18(18). Luego las 2 de Gain, y quedarás 20(20).

- Si al tomarla no aparece ningún mensaje es Potion of monster detection. Detecta los enemigos en el mapa. Si no hay enemigos en el piso dirá un texto "You have a strange feeling for a moment, then it passes". Llámala "detecta ene". El efecto es de varios turnos que incluso perduran cuando pasas a otro piso.

- Hay frases o textos que aparecen al tomártelas, acá lo que he encontrado que significan. En rojo dejé las peores pociones o más negativas y en azul las mejores o positivas:

- You begin to feel better: Potion of healing. Te da +1 de vida además de llenarte la vida a tope. Una de las mejores pociones. Ejemplo, si tienes 53(53) quedas 54(54) y si tienes 10(53) quedas igualmente 54(54).

- You begin to feel much better. Potion of Extra healing. Te mucha más vida además de llenarte la vida a tope. Una de las mejores pociones. Si tienes el máximo de vida, ejemplo 72(72) te sube dos puntos a 74(74).

- Hey, this tastes great. It makes you feel warm all over. Potion of Restore strength. Llámala "rest fue". Te restaura toda la fuerza. Si tienes 6(18) quedas 18(18). Guárdalas para los Trolls entre los pisos 13 y 20.

- You feel stronger. What bulging muscles! Potion of gain strength. En español la frase diría "Ahora te sientes más fuerte. ¡Qué músculos tan abultados!": Te da +1 a tu STR (Fuerza) máxima solo si tienes tus puntos de fuerza al máximo. Si estás al máximo de fuerza, ejemplo 18(18), te sube a 19(19). Si tienes 15(17), solo sube a 16(17). Si tienes más de una, solo bebe una al inicio para identificar y guarda el resto para luego.

- You suddenly feel much more skillful. Potion of Raise level. Subes un nivel de experiencia.

- You feel yourself moving much faster: Potion of Haste self. Mejora tu probabilidad de evasión.

- Wait, what's going on? Huh? What? Who? Potion of confusion. Si te mueves, te hace caminar para todos lados sin control por unos turnos.

- You sense the presence of magic on this level: Potion of magic detection. Llámale "detec magia". Detecta objetos mágicos y la salida del mapa por unos turnos. Si no hay objetos mágicos dirá You have a strange feeling for a moment, then it passes.

- You feel very sick: Potion of poison. Te baja el nivel de fuerza algunos puntos y a veces la vida. La vida puedes recobrar con . pero la STR no.

- You can't move: Potion of paralysis. Te paraliza por algunos turnos. Puede ser muy peligroso si hay enemigos cerca.

- A cloak of darkness falls around you. Potion of Blindness. Por varios turnos, calculo unos 150, no podrás ver lo monstruos ni las paredes. Una de las peores pociones.

- This potion tastes like Slime Mold Juice. Potion of See invisible. Llámala "ver invi". Revela fantasmas y cura la ceguera.

- Un buen link para ver detalle de las pociones es: https://rogue-1985.fandom.com/wiki/Potions

Pergaminos (scrolls ♪)

- Léelos sobre la escalera de bajada ya que si te sale un Scroll of Aggravate monsters todos los enemigos del mapa te buscarán. Incluso un duende Leprechaun se para de la pila de oro donde está sentado y te buscará.

- Si tienes pergaminos Scroll of identify, seguir este orden de prioridad en caso que no los tengas identificado el elemento:

- primero identifica las dos espadas que pueden ser mejor que el mazo inicial: broad sword o long sword. Hay quienes guardan uno de estos scrolls solo para cuando salen las espadas.

- anillos

- varitas o bastones (wand o staff)

- armaduras

- pociones solo si te sobran pergaminos

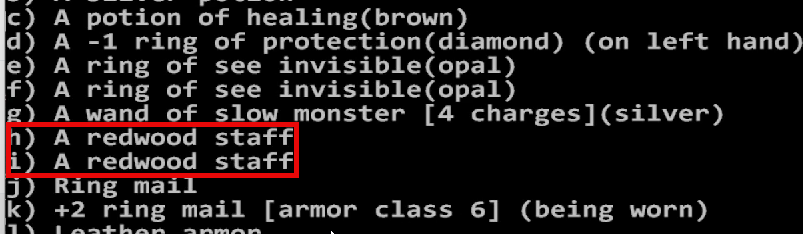

- La única forma de saber que hacen es usándolo o identificándolo. Se puede identificar con un Pergamino de identificación (Scroll of identify). Este permite identificar ítems, es muy útil para encontrar ítems cursed que no debes ponerte. Si tienes dos elementos que se llaman igual, ejemplo, dos "A redwood staff", si identificas solo unos de ellos, ambos quedan identificados.

- Si al leer un pergamino y no pasa nada pero aparece de repente un enemigo al lado tuyo, es un Scroll para invocar monstruo. Llámalo "invoca ene". Claramente en el futuro no los leas.

- Scroll of teleportation. Te teletransporta a una ubicación random en el nivel actual. Si no lo tienes reconocido, al leerlo no dirá nada y te va a Teletransportar.

- Al leerlos aparece un texto, el cual representa algo:

- Your armour glows faintly for a moment: Scroll of enchant armor, llámalo "mejora armadura". Sube el nivel de tu Armor actual a +1.

- Your <arma> glows blue for a moment, ejemplo: Your mace glows blue...: Scroll of Enchant weapon. Llámalo "mej arma". Mejora la probabilidad de golpear o el golpe en si. Si tu arma es +1, +1 mace, puede quedar +2, +1 mace o +1,+2 mace. Si tienes más de uno, no usarlos hasta más tarde.

- Oh, now this scroll has map on it: Scroll of magic mapping, se muestra instantáneamente el mapa del piso (los objetos no)

- Your mace gives off a flash of bright o también puede decir: Your maze give off a flash of intense white light: Scroll of Vorpalize weapon (para vampiros), te da +1/+1 a cualquier arma, ejemplo, si tienes un +2,+1 mace, quedas con +3,+2 mace. Además da un +4,+4 para algunos tipos de monstruos.

- You feel less confused now: te deja confundido

- Your hands begin to glow red: Llámale "conf ene", es un Scroll of monster confusion. El siguiente enemigo que golpees quedará confundido.

- Your hear a high pitched humming noise: Scroll of Aggravate monsters. Llámale "atrae ene". Aggravate es "intensificar". Hace que los monstruos te busquen y te ataquen.

- Your feel as if somebody is watching over you: Scroll of remove curse. Llámalo: "elim mald". Elimina las maldiciones de los objetos que estás usando.

- You hear maniacal laughter in the distance: Llámale "asusta ene". Scroll of Scare monster. El correcto uso no es lanzarlo, es botarlo al piso, los monstruos no caminarán sobre el. En un pasillo es bueno, así bloqueas el paso de los enemigos.

- Your nose tingles as you sense food (si hay comida en ese piso). You hear a growling noise very close to you (si no hay comida en el piso): Scroll of Food detection. Llámale "detec comida". Pergamino que detecta comida en el piso actual.

- This scroll seems to be blank: Scroll of Blank paper. Llámalo "nada". No hace nada, puedes tirarlo.

- You fall asleep: Scroll of Sleep. te quedas dormido entre 4 a 8 turnos. Puede ser mortal si hay enemigos cerca. Si ya está identificado, debes tirarlo.

Anillos (rings, símbolo o)

- Ring of slow digestion: la comida dura mucho más cuando la comes, muy recomendado. Úsalo a penas lo reconozcas.

- Ring of searching: anillo de búsqueda

- Ring of maintain armor: anillo para que no se te desgaste la armadura por óxido. ¿Sirve para que los golpes de Aquator no te quiten puntos de armadura?

- Ring of increase damage: mejora el daño, pero cuidado si es un "-1 ring of increase damage" te hará golpear menos duro ¿?

- Ring of adornment: No hace nada, pero vale 10 de oro

- Ring of regeneration: te sube 1 HP por turno

- Ring of protection: Aumenta la defensa y las tiradas de salvación mágicas.

- Ring of see invisible: permite ver el único enemigo invisible, los Phantoms, que aparecen del piso 16 al 23.

- Ring of Stealth: Permite al jugador moverse sin despertar a los monstruos dormidos. Ideal para los niveles finales... ¿del 20 en adelante?

- Ring of Dexterity: mejora la precisión pero si es un -1 ring of dexterity, te deje con menos precisión asi que no te lo coloques.

- Ring of Teleportation: Siempre lo encuentras maldito. Te teletransporta a alguna ubicación random del mapa.

- Ring of Aggravate monster (intensificar monstruo): Siempre lo encuentras maldito. Causa que los monstruos te ataquen con más agresividad.

Armas

- Greatswords son las mejores, luego siguen las longswords. Maces están ok, lanzas (spears) y dagas (daggers) no las uses son malas

- Que significa un "+2 +4 mace": el +2 de probabilidad de golpe, y el +4 indica el nivel de daño

- ¿Hay diferencia entre Bow (Arco) y Crosssbow (Ballesta)?

- Arrows (Flechas) de arco.

- Crossbow bolts (Munición de Ballesta)

Armaduras

- Leather Armor es de armor 3, solo ponértelo si vas a usarlo contra los Aquator ya que te lo rompen y bajan el nivel, pero no usarlo como uso normal

- Scale mail tiene nivel 4, no colocarlo

- Chain mail (armor nivel 6) es mejor que Ring mail (nivel 5 que es el que uno parte el juego), ponérselo.

- Plate Mail, tiene defensa 7.

Rods (símbolo r): Wand (Varitas "Ƭ") o Staff (bastones)

Presiona z para seleccionar la dirección y luego Enter para seleccionar el tipo de Rod, y luego Enter para lanzar el hechizo.

- Polymorph: Cambia el tipo de enemigo. Muy útil para cuando tienes poca vida o estás sin armadura y te enfrentas a un Yeti o un Aquator y lo puede cambiar, si tienes suerte, por un enemigo más fácil.

- Drain Life: Drena la mitad de tu propia vida, pero elimina la misma cantidad de vida de forma uniforme en los enemigos visibles. Si tienes 42 de vida, te quita 21, y esos 21 puntos se los quita a los enemigos visibles.

- Light: Si lo lanzas en cualquier dirección en una habitación oscura, la ilumina. Tiene de 10 a 19 cargas.

- Lightning: Inflige 6d6 de daño en un máximo de 6 casillas. Rebota en las paredes.

- Striking: Inflige daño 1 de 8+3. Hay una probabilidad entre veinte de infligir 3d8+9.

- Slow monster: deja lento a un enemigo.

- Magic Missile: lanza un misil que hace daño 1 de 4 a tus enemigos.

- Cancellation: anula las habilidades especiales del enemigo.

- Teleport to: Hace que el monstruo se teletransporte al lado del jugador.

- Haste monster: acelera un monstruo. Nada bueno puede salir de eso, puedes tirarlo.

- Nothing: No hace nada. No usar, puedes tirarlo.

Enemigos

Los monstruos respawnean, así que no sacas nada con matar y matar enemigos. Por ejemplo, si matas 2 enemigos, en alguna zona del mapa, nacen de nuevo, quizá no exactamente los mismos, pero si otros del mismo piso.

Abajo se ven las imágenes del juego gratuito con tiles: https://www.oryxdesignlab.com/games

Enemigos que no hay problema en matarlos cuerpo a cuerpo:

- B (Bat o Murciélago): con uno o dos golpes mueren. El problema es que tienen mucha agilidad y te esquivan.

- E (Emu): mueren fáciles cuerpo a cuerpo.

- I (Ice Monster): es fácil, pero cuidado ya que lanzan un rayo que te congela de unos turnos 6 a 10 turnos he calculado y en ese ínter tanto, te pueden rodear otros enemigos y matarte.

- K (Kestral): son aves. Mueren fáciles cuerpo a cuerpo

- H (Hobgoblin). Tiene de vida entre 1 a 8. Defensa 5 AC. Si ataque es 1 de 8. Son fáciles cuerpo a cuerpo.

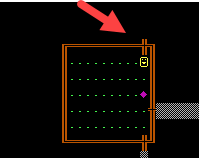

- S (Slime). Del nivel 2 empiezan a aparecer. Se dividen a veces al pegarles. No es infinito, pero pueden dividirse en más y más si les sigues pegando. Yo he contado que pegándole a uno, luego a otro, pueden ser un total de hasta 5 o 6 divisiones. Si tienes poca vida, digamos 5 de HP y vez que no se dividen y dividen, lo bueno es que son muy lentos y puedes arrancar mientras se llena de a poco tu vida. Pégales desde un pasillo ya que se dividen en áreas abiertas. Lo bueno es que es poco probable que los Slime divididos te peguen por la espalda, pero puede pasar. Abajo se se lo que no hay que hacer.

Este caso de abajo lo encontré en Steam y creo que vale la pena comentar:

Dicen los entendidos que en general, es una buena estrategia luchar en el marco de una puerta, ya que solo un mob puede atacarte desde la habitación a la vez. Si vemos la imagen, el slime del frente del jugador puede dividirse en cinco direcciones a su alrededor. Un buen truco es retroceder un paso y atraes al slime hacia el marco de la puerta, en ese punto, solo puede dividirse detrás de sí mismo, solo en ese espacio, ¡y no en ángulos! Es decir, se divide en uno más y no en cinco.

- O (Orc): Los Orcos tienen 1 de 8 de vida. Defensa 5 AC. Ataque 4 de 11. En general si tienes más de 20 HP y con un Armor de 5 le ganas sin problema. Si en una habitación hay oro, se irán a sentarse encima y quedan quietos. Ahí le puedes pegar con un arco.

- Z (Zombie): Tienen 2 de 8 de vida. Defensa 8 AC. Hacen daño 1 de 8. Son fáciles a corta distancia.

- R (Ratlesnake): aparecen del nivel 6. Si aparecen en una zona iluminada y no te ha visto, retrocede para buscar golpearlos desde lejos ya que si te pegan de cerca, te puede quitar 1 punto de tu STR/fuerza ya que te envenena. En el juego dirá el texto "You feel a bite in your leg and now feel weaker". Te puedes recuperar de esos puntos con una poción que te recupera la fuerza perdida. En una sola pelea larga me han quitado hasta 3 puntos de STR. ¿hay anillo que te sirve para no perder fuerza?

- A (Aquator): Tiene forma de pulpo en la versión de Tiles. Aparecen del nivel 8 al 15. Los puntos de daño que te puede hacer es 0 de 0, sin embargo, si te golpea te baja el nivel de armadura, por lo tanto, ponte la armadura de segundo nivel que tengas y no tienes más de 1, sácatela. Ejemplo, si tienes una armadura con nivel 3, otra nivel 6 y otra nivel 7, colócate la de nivel 6.

- C (Centaur): Son muy duros. Salen entre los pisos 7 al 15. En un turno pueden hacer 3 ataques 1d2/1d5/1d5. Tienen de vida entre 4 a 8 puntos y 4 AC de defensa. Solo atácalos cuerpo a cuerpo si tienes más de 45 de vida y 15 o más de fuerza. Si tienes distancia, lánzales Wand/Staff of Polymorph para intentar convertirlos a enemigos más fáciles. Si en un mismo cuarto te salen 2, date por muerto.

- Q (Quagga): Es como un caballo pequeño. Aparecen entre el piso 10 y 17. Hacen dos golpes de 1 de 5 y otro 1 de 5. Si tienes 50 de vida y STR 15 o más puedes ganarle cuerpo a cuerpo de forma fácil.

- Y (Yeti): Hace dos ataques 1 de 6 cada uno. Aparece en los niveles 12 al 19. Son un poco más fuertes que los Centaur. Si no los tocas no te hacen nada. Si peleas con ellos, sin armadura es muy difícil. Solo dale golpes cuerpo a cuerpo.

- T (Troll): Aparecen del piso 13 al 20. Hacen 3 golpes 1d8/1d8/2d6. Son un poco más fuerte que los Yeti. Sin armadura puesta si te da 3 o 4 golpes puedes morir. Enfréntate a ellos solo si tienes 50 de vida, Str 15 y 2 de Armadura o más.

- L (Leprechaun): están siempre sobre una pila de oro y a veces guardan algún ítem mágico importante como una poción o scroll. Si no los atacas no te harán nada. Lo recomendable para no perder oro es pegarle de lejos. Si luchas con ellos cuerpo a cuerpo cuando son derrotados te robarán oro antes de desaparecer con el mensaje "Your purse feels lighter" ("tu bolso se siente más liviano").

- N (Nymph): Tiene ataque 0 de 0. Tiene de vida 3 de 8 puntos. Buena defensa AC 9. No te atacará a menos que le pegues o le lances un Pergamino de Agravar monstruo. Aparece entre los niveles 11 y 18. Intenta matarlas de lejos, pero no tan lejos ya que se mueve ya la pierdes de vista. Si desaparece y estás en cuarto oscuro, aparecerá al lado tuyo, así cambia a al mazo de una. Si te pega, te puede robar ítem mágico no equipado. Ejemplo, una poción. Pero si la matas, obtienes un ítem mágico.

Estrategias para sobrevivir

- Descansa con . (no dejar presionado) de forma tranquila en una sala iluminada o con NUM Teclado + . estando quieto y no caminando ya que se sube mucho más rápido estando quieto.

- Si ya descubriste 9 cuartos en un piso, no hay más, 9 es el valor máximo, así no pierdes turnos. El mínimo no está documentado pero la comunidad indica que son 5.

- No completes todos los caminos cuando son obvios y no hay salidas sorpresas en favor de no perder turnos, ejemplo abajo se ve una parte que no es necesario completar si sabemos que se juntan y no habrá un ítem importante ahí o una salida al siguiente nivel.

- Ataque por sorpresa. Si entrar a un cuarto y vez un enemigo a la distancia, no entres al cuarto aun. Presiona punto 2 veces y si el enemigo no se ha acercado aún, no te ha visto. Ahora recién acércate a él de a poco y lo golpeas. Si tienes suerte lo eliminarás de un golpe. En el caso que presiones punto y se acerca, solo espéralo en la puerta y le golpeas cuando llegue.

- Cuidado con los pasillos como son de color gris o blanco, se camuflan con enemigos y de repente chocas con ellos de frente.

- Los ítems que puedes usar sin riesgos de morir son Bastones y Varitas.

- Las Armas, Armaduras y Anillos, definitivamente no usar sin antes identificar. Puede estar cursed/maldito y no te los podrás sacar.

- Puedes beber Pociones con tranquilidad solo si tienes la salud al máximo.

- Descansa cada vez que puedas y sub tu vida al máximo antes de pasar a una nueva sala, siempre sobre una escalera por si aparece un enemigo, puedes arrancar.

- Ya llegando a la recta al final del juego, los expertos solo corren del nivel 20 al 26 solo para obtener el Amuleto y arrancar y ya no se dedican a matar todo o buscar de todo. Esto por que hay enemigos muy muy complicados.

- Descansa con . (no dejar presionado) de forma tranquila en una sala iluminada o con NUM Teclado + . estando quieto y no caminando ya que se sube mucho más rápido estando quieto.

- Si ya descubriste 9 cuartos en un piso, no hay más, 9 es el valor máximo, así no pierdes turnos. El mínimo no está documentado pero la comunidad indica que son 5.

- No completes todos los caminos cuando son obvios y no hay salidas sorpresas en favor de no perder turnos, ejemplo abajo se ve una parte que no es necesario completar si sabemos que se juntan y no habrá un ítem importante ahí o una salida al siguiente nivel.

- Ataque por sorpresa. Si entrar a un cuarto y vez un enemigo a la distancia, no entres al cuarto aun. Presiona punto 2 veces y si el enemigo no se ha acercado aún, no te ha visto. Ahora recién acércate a él de a poco y lo golpeas. Si tienes suerte lo eliminarás de un golpe. En el caso que presiones punto y se acerca, solo espéralo en la puerta y le golpeas cuando llegue.

- Cuidado con los pasillos como son de color gris o blanco, se camuflan con enemigos y de repente chocas con ellos de frente.

- Los ítems que puedes usar sin riesgos de morir son Bastones y Varitas.

- Las Armas, Armaduras y Anillos, definitivamente no usar sin antes identificar. Puede estar cursed/maldito y no te los podrás sacar.

- Puedes beber Pociones con tranquilidad solo si tienes la salud al máximo.

- Descansa cada vez que puedas y sub tu vida al máximo antes de pasar a una nueva sala, siempre sobre una escalera por si aparece un enemigo, puedes arrancar.

- Ya llegando a la recta al final del juego, los expertos solo corren del nivel 20 al 26 solo para obtener el Amuleto y arrancar y ya no se dedican a matar todo o buscar de todo. Esto por que hay enemigos muy muy complicados.

Guía por niveles o por pisos

- Generales:

- Si ya descubriste la escala de bajada, y luego hay una sala nueva algo interesante como puertas o ítems que ya está iluminada, no entrar, es perdida de turnos. Tampoco si hay una sala inferior al borde de la pantalla, y no está dibujado la pared, no es necesario ir, ya que no hay forma que haya más accesos, si se está al borde de la pantalla. Tampoco es necesario descubrir todos las paredes de las salas, si ya se visualizaron las salidas, ir directo a ellas.

- 1: Solo descubrir salas y matar a todo enemigo. Cuidado con los H (Hobgoblin), para un usuario nivel 1 es complicado.

- 2: Solo descubrir salas y matar a todo enemigo que se cruce por tu camino

- 3: Solo descubrir salas y matar a todo enemigo que se cruce por tu camino

- 4: Comienzan los pisos oscuros. Comer solo estando Faint (Desmayándote) y procurar avanzar una vez más cuando te desmayes una vez, luego ahí comes.

- 5: Avanzar

- 6: Justo sobre las escaleras al piso 7, ahí, leer todos los pergaminos que tengas sin leer y bebe todas tus pociones que no hayas bebido. Esto es debido a que en el siguiente nivel cambia drásticamente la dificultad. Si tienes de identificación aplicarlos sobre armaduras mejores a la que tienes o alguna espada, anillos o Wands, ya que el siguiente nivel aparecen los Centauros y debes ir preparado.

- 7: Matar de lejos a los R (Rattlesnake) ya que si te pega pueden drenar tu fuerza permanentemente a menos que tomes una poción. A los C (Centauros), ponte de lejos con la vida al máximo, y lánzale flechas (arrows), luego cuando esté herido con . espera que se acerque y lo matas. Cuidado con Slimes (S) se pueden dividir en área abierta, pégales desde un pasillo. Justo en la escala que te lleva al piso 8 cambia tu armadura por otra que no sea la oficial, ideal no andar sin armadura ya que en el siguiente piso aparecen los Aquator.

- 8: Pégale de lejos a los L (Leprechaun)

- 9: Avanza

- 10: Lanza el short bow/arco corto a los Nymph posicionándote a unos 5 o 6 tiles, luego lánzale las Arrow.

- 11: Cuidado con los Y (Yeti), mátalos cuerpo a cuerpo.

- 12: Ponerte armadura salen T Troll, muy duros. Sin armadura puedes morir con unos pocos golpes.

- 15: Aparecen los Phantom, son invisibles. Te pueden matar si no usas el anillo para ver seres invisibles o la poción para ver lo invisible.

Links interesantes

- https://nethackwiki.com/wiki/Rogue_(game) La Wiki de Nethack de Rogue Classic. Hay información muy completa de los tipos de enemigos, niveles que puedes subir, etc.

- https://rogue-1985.fandom.com. Wiki Fandom.

- https://www.oryxdesignlab.com/games Descarga gratuita del Classic Rogue 2.5. Este tiene sonidos básicos, tiles, no hay caracteres ASCII, es más amigable para nuevos usuarios.

- https://www.maranci.net/rogue.htm Rogue para DOS, no funciona en Windows 11

- https://www.myabandonware.com/game/rogue-4n/play-4n Jugar Epyx Rogue Online

- https://steamcommunity.com/sharedfiles/filedetails/?id=2264912933 Tutorial de la comunidad de Steam

- https://datadrivengamer.blogspot.com/2019/05/rogue-won.html Blog paso a paso con el truco de salvar y cargar, hasta terminar el juego.

- https://youtu.be/TiWxxdGlRkA?si=nrcxtNqcssoj7MOx Walkthrough no comentado, video-guía de todo el juego terminado

- https://youtu.be/8C0IsuZOOFM?si=th4xbmSd5WYyZTEl Otro playthrough

- https://www.nintendo.com/es-cl/store/products/epyx-rogue-switch/